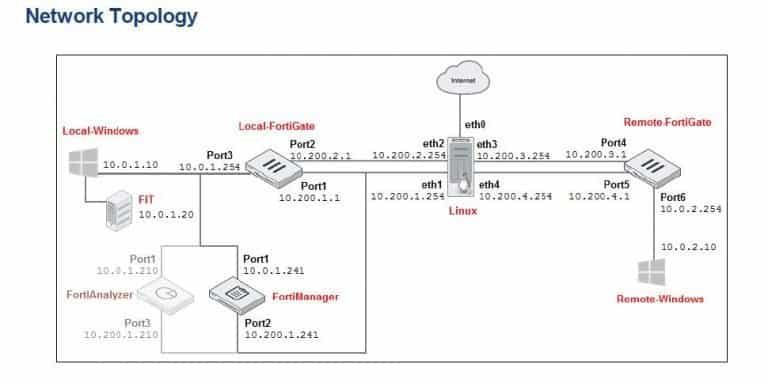

Continuiamo con la nostra serie di articoli che, attraverso esempi pratici e semplificati, dimostrano l’applicazioni di strumenti fondamentali nei rispettivi ambiti. È il turno del bilanciamento del traffico (equal cost multipath – ECMP). Mostriamo di seguito una topologia e relativo diagramma degli indirizzi su cui sviluppare gli opportuni passaggi pratici e le relative considerazioni. I dispositivi presenti nella topology eridatano la configurazione del laboratorio precedente. Consigliamo di prenderne visione per continuità Rotte Statiche e di failover (backup). Proseguiamo con l’esercizio:

CORSI CORRELATI:

- Corso Fortinet NSE4;

- Corso Cisco CCNA;

- Corso CCNP Enterprise ENCOR;

- Corso CCNP Enterprise ENARSI;

- Corso CCNP Enterprise ENWLSI;

- Corsi CCNP Enterprise;

- Corso Huawei HCIA R&S;

Consulta il nostro Catalogo Corsi per Tecnologia oppure fai una Ricerca per Vendor o ancora trova uno specifico corso attraverso il motore di ricerca interno: Ricerca Corsi. Contattaci ora al Numero Verde 800-177596, il nostro team saprà supportarti nella scelta del percorso formativo più adatto alla tue esigenze.

Ecco i nostri obiettivi:

– Bilanciare il traffico su percorsi multipli;

– Determinare la rotta da utilizzare secondo il tipo del traffico;

– Implementare le policy routing;

– Diagnosticare eventuali problematiche;

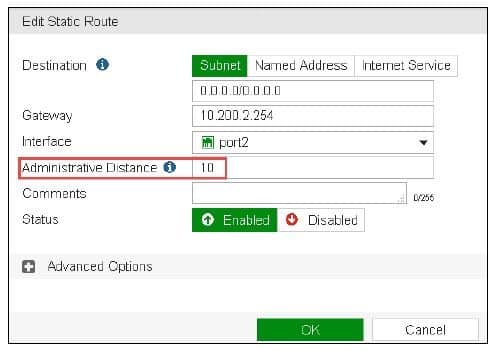

Nel precedente laboratorio abbiamo implementato sull’apparato Local-FortiGate una rotta principale e una rotta di failover. Questo è stato realizzato impostando l’Administrative Distance della rotta di backup ad un valore più alto. Ora riportiamo la tale rotta, che sfrutta la Port2 come exit interface, ad un valore di AD pari alla rotta principale. Quindi verifichiamo quanto fatto:

1) Accediamo alla web interface del Fortinet FortiGate dal Local-Windows puntando all’indirizzo 10.0.1.254;

2) Raggiungiamo la sezione Network- Static Routes;

3) Doppio click su port2 static route per modificarne i valori;

4) Portiamo l’AD al valore di 10 quindi confermiamo;

Adesso verifichiamo quanto fatto.

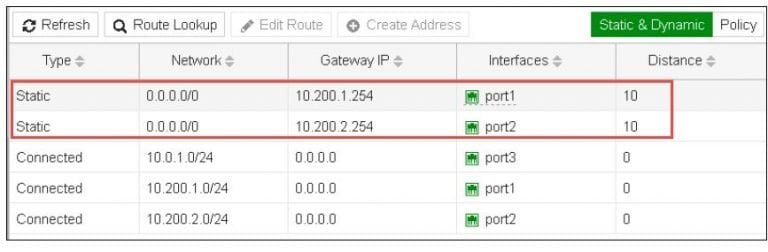

6) Raggiungiamo la sezione Monitor > Routing Monitor;

7) Verifichiamo come attive le 2 rotte:

Il metodo di default applicato per il bilanciamento del traffico è basato sulla discriminante “IP Sorgente”. In questo scenario laboratoriale, operando solo su un client, non avremmo modo di verificare la ripartizione del traffico. Quindi aggiungiamo il parametro discriminante “IP destinatario” cosi che la coppia IP source – IP Destination ci possa fare apprezzare questa funzionalità anche in laboratorio. Procediamo a cambiare la metodologia di bilanciamento come chiarito. Accediamo in telnet/ssh alla console del Local-FortiGate (10.0.1.254):

config system settings

set v4-ecmp-mode source-dest-ip-based

end

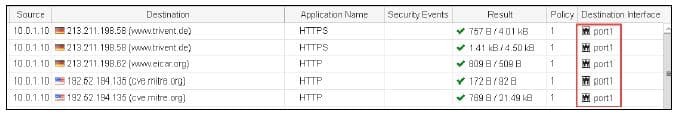

Generiamo del traffico HTTP casuale dal client Local-Windows, per poi verificare attraverso il menù Log & Report > Forward Traffic, quale sia stata la rotta utilizzata:

Notiamo che nonostante sia stato attivato il bilanciamento de traffico, quanto generato, abbia utilizzato solo ed esclusivamente una rotta passante per la Port1. Cos’è accaduto ? La risposta va ricercata nel valore di priority. Se bene L’AD sia stato equiparato fra le 2 rotte, nel precedente laboratorio fu impostato un valore di priority a vantaggio della Port1. Procediamo a impostare priority 0 anche sulla rotta passante per Port2 e vediamone le conseguenze. raggiungiamo la sezione Network > Static Routes, doppio click su port2 default route per modificarne i parametri. Cliccare su “+” per espandere le Advanced Options, e cambiare la priority a 0. Infine confermare con OK.

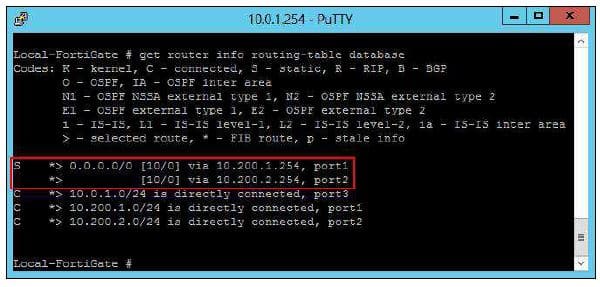

Sempre in collegamento telnet/ssh con Local-FortiGate verifichiamo la tabella di routing per avere evidenza della presenza della doppia default route. utilizziamo il seguente comando:

get router info routing-table database

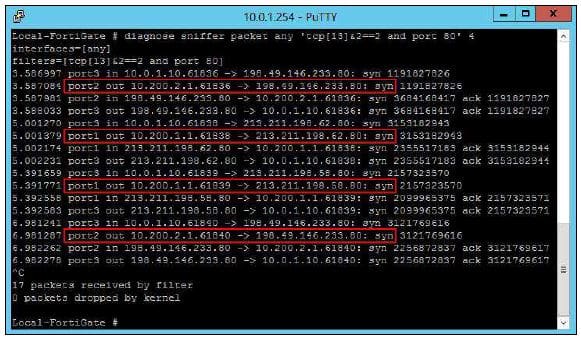

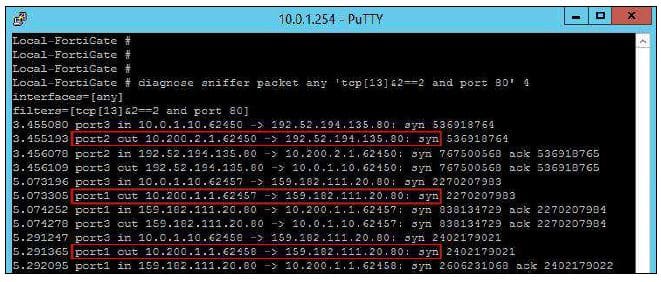

Prima di riprovare a generare nuovamente traffico HTTP, attiviamo a linea di comando lo sniffer sel pacchetto TCP iniziale con SYN FLAG=1. Come sappiamo tutte le comunicazioni HTTP vedono il client produrre questo pacchetto verso la porta 80 per dare vita al 3 way handshake. Generare quindi del traffico HTTP per vederne gli effetti:

diagnose sniffer packet any ‘tcp[13]&2==2 and port 80’ 4

Come si evince dai log in tempo reale visualizzabili nella sessione telnet/ssh del Local-FortiGate, ora il traffico si bilancia tra le 2 rotte come era nelle intenzioni iniziali.

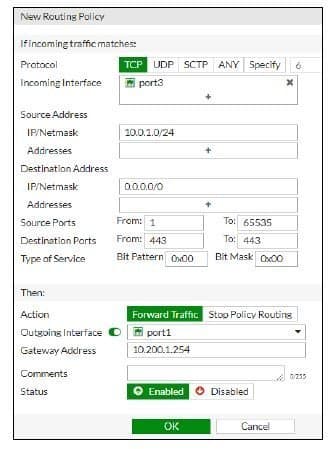

Procediamo ora ad implementare una funzione utilissima afferente la tematica del “Policy Route”. Il nostro intento è forzare il traffico HTTPS ad utilizzare la rotta passante per Port1:

1) Attraverso la Web GUI raggiungiamo la sezione Network > Policy Routes;

2) Clicchiamo Create New;

3) Impostiamo i parametri come segue:

Protocol –> TCP

Incoming interface –> port3

Source address > IP/Netmask –> 10.0.1.0/24

Destination Address > –> IP/Netmask 0.0.0.0/0

Source Ports –> From 1 to 65535

Destination Ports –> From 443 to 443

Action –> Forward Traffic

Outgoing Interface –> <enable> and port1

Gateway Address –> 10.200.1.254

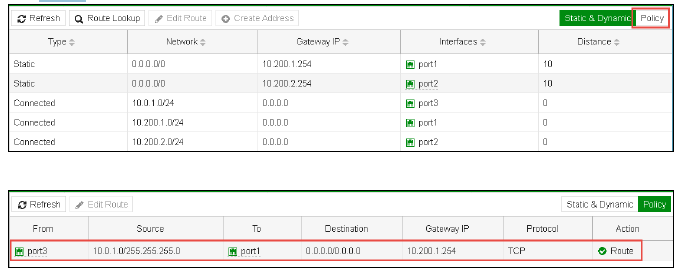

Verifichiamo quanto appena aggiunto raggiungendo la sezione Monitor > Routing Monitor, e clicchiamo su Policy:

In sessione remota telenet/ssh sul Local-FortiGate attiviamo lo sniffing del pacchetto TCP SYN verso la porta 443 attraverso il comando:

sniffer packet any ‘tcp[13]&2==2 and port 80’ 4

Verificheremo come le connessioni HTTPS siano ora ancorate all’utilizzo della rotta passante per Port1:

Ricordiamo dal precedente articolo come vi fossero ancora attivi i 2 health monitors, che continueranno, anche in questo scenario, il loro dovere di monitorare le rotte.

Siamo giunti al termine di queste breve esempio pratico sulla tematica del bilanciamento del traffico su Fortinet FortiGate. Ricordiamo ancora la necessità di prendere visione del precedente articolo propedeutico alla migliore comprensione di quanto trattato:

Configurare rotte statiche e di failover (backup) su Fortinet FortiGate