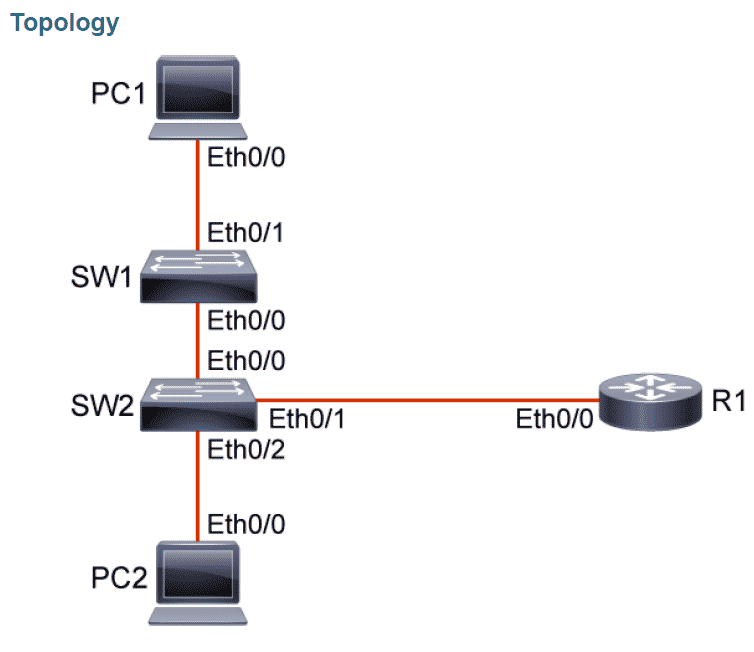

Continuiamo con la nostra serie di articoli che, attraverso esempi pratici e semplificati, dimostrano l’applicazione di strumenti fondamentali nei rispettivi ambiti. Introduciamo una configurazione cruciale per la sicurezza di una rete LAN, da implementare come controllo, su tutti gli switch, in ogni contesto produttivo. Il laboratorio mostrerà come configurare Port Security su Switch Cisco (Cisco IOS) nell’intento di restringere l’accesso a specifici MAC Address:

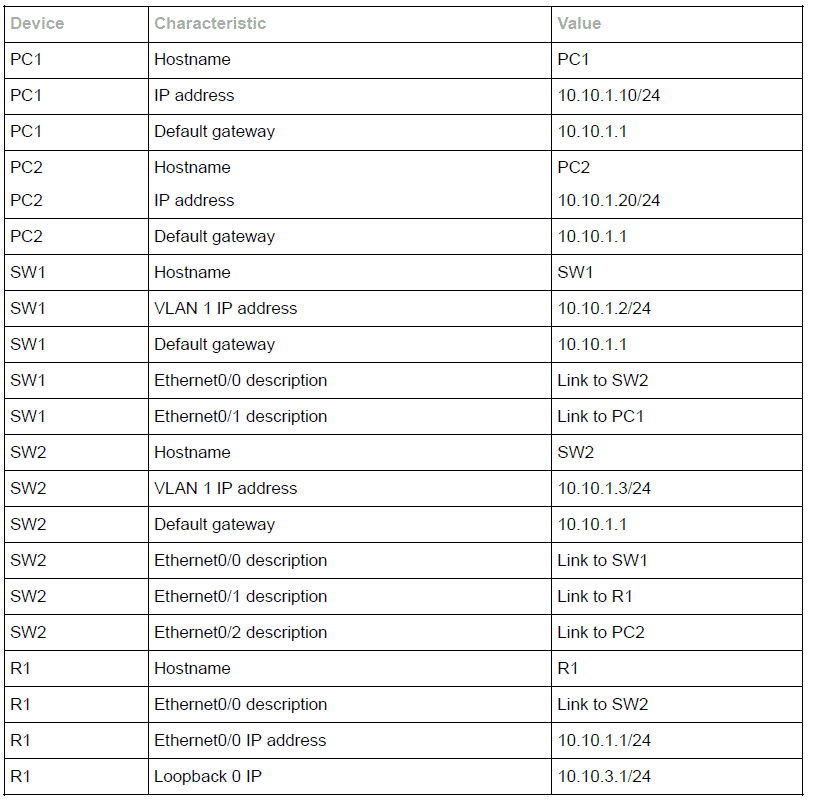

Di seguito lo schema degli indirizzi che caratterizzano la topologia oggetto del laboratorio:

Utilizziamo subito la funzione “sticky learning” che permette allo switch di apprendere il MAC Address del PC1 collegato alla sua porta, Sarà necessario memorizzarlo e conservarlo nella configurazione per rendere stabili il tutto anche dopo il riavvio. Una sorta di fotografia dello stato delle cose perché vengano mantenute. Solo il MAC del PC1, completato il “Learning” potrà fruire di quella porta dello switch:

SW1# conf t

Enter configuration commands, one per line. End with CNTL/Z.

SW1(config)# interface Ethernet 0/1

SW1(config-if)# switchport port-security mac-address sticky

SW1(config-if)# switchport mode access

SW1(config-if)# switchport port-security

SW1(config-if)# end

SW1# copy running-config startup-config

Destination filename [startup-config]?

Building configuration...

Compressed configuration from 1075 bytes to 720 bytes[OK]Verifichiamo con gli opportuni show l’effetto di quanto configurato, apprezzando il MAC address del PC1 “aabb.cc00.0200”:

SW1# show port-security

Secure Port MaxSecureAddr CurrentAddr SecurityViolation Security Action

(Count) (Count) (Count)

---------------------------------------------------------------------------

Et0/1 1 1 0 Shutdown

---------------------------------------------------------------------------

Total Addresses in System (excluding one mac per port) : 0

Max Addresses limit in System (excluding one mac per port) : 4096

SW1# show port-security interface Ethernet 0/1

Port Security : Enabled

Port Status : Secure-up

Violation Mode : Shutdown

Aging Time : 0 mins

Aging Type : Absolute

SecureStatic Address Aging : Disabled

Maximum MAC Addresses : 1

Total MAC Addresses : 1

Configured MAC Addresses : 0

Sticky MAC Addresses : 1

Last Source Address:Vlan : aabb.cc00.0200:1

Security Violation Count : 0

SW1# sh run int e0/1

Building configuration...

Current configuration : 222 bytes

!

interface Ethernet0/1

description Link to PC1

switchport mode access

switchport port-security

switchport port-security mac-address sticky

switchport port-security mac-address sticky aabb.cc00.0200

duplex auto

endProviamo ora a cambiare il MAC address del PC1, e verifichiamo subito i log dello switch che, rilevando il cambio, attiva il port security. Possiamo apprezzare come la porta venga disabilitata:

PC1# conf t

Enter configuration commands, one per line. End with CNTL/Z.

PC1(config)# int e 0/0

PC1(config-if)# mac-address eeee.eeee.eeee

PC1(config-if)# end

PC1#

*Jan 29 12:38:18.353: %PM-4-ERR_DISABLE: psecure-violation error detected on Et0/1,

putting Et0/1 in err-disable state

*Jan 29 12:38:18.354: %PORT_SECURITY-2-PSECURE_VIOLATION: Security violation occurred,

caused by MAC address eeee.eeee.eeee on port Ethernet0/1.

*Jan 29 12:38:19.356: %LINEPROTO-5-UPDOWN: Line protocol on Interface Ethernet0/1,

changed state to down

*Jan 29 12:38:20.356: %LINK-3-UPDOWN: Interface Ethernet0/1, changed state to down

SW1# sh port-security int e 0/1

Port Security : Enabled

Port Status : Secure-shutdown

Violation Mode : Shutdown

Aging Time : 0 mins

Aging Type : Absolute

SecureStatic Address Aging : Disabled

Maximum MAC Addresses : 1

Total MAC Addresses : 1

Configured MAC Addresses : 0

Sticky MAC Addresses : 1

Last Source Address:Vlan : eeee.eeee.eeee:1

Security Violation Count : 1CORSI CORRELATI:

- Corso Cisco CCNA;

- Corso CCNP Enterprise ENCOR;

- Corso CCNP Enterprise ENARSI;

- Corso CCNP Enterprise ENWLSI;

- Corsi CCNP Enterprise;

- Corso Fortinet NSE4;

- Corso Huawei HCIA R&S;

- Archivio Articoli Cisco;

Consulta il nostro Catalogo Corsi per Tecnologia oppure fai una Ricerca per Vendor o ancora trova uno specifico corso attraverso il motore di ricerca interno: Ricerca Corsi. Contattaci ora al Numero Verde 800-177596, il nostro team saprà supportarti nella scelta del percorso formativo più adatto alla tue esigenze.

Riportiamo il PC1, e la sua interfaccia, al MAC address precedente, ma notiamo che ciò nonostante lo switch SW1 lascia permanere la porta in shutdown dovuta all’evento Error-Disable. Occorrerà un intervento manuale e portare l’interfaccia in shutdown e di nuovo in up così da renderla di nuovo operativa:

PC1# conf t

Enter configuration commands, one per line. End with CNTL/Z.

PC1(config)# int e 0/0

PC1(config-if)# no mac-address

PC1(config-if)# end

PC1# sh int e 0/0 | in bia

Hardware is AmdP2, address is aabb.cc00.0200 (bia aabb.cc00.0200)

SW1# show port-security int e0/1

Port Security : Enabled

Port Status : Secure-shutdown

Violation Mode : Shutdown

Aging Time : 0 mins

Aging Type : Absolute

SecureStatic Address Aging : Disabled

Maximum MAC Addresses : 1

Total MAC Addresses : 1

Configured MAC Addresses : 0

Sticky MAC Addresses : 1

Last Source Address:Vlan : eeee.eeee.eeee:1

Security Violation Count : 1

SW1# conf t

Enter configuration commands, one per line. End with CNTL/Z.

SW1(config)# interface e0/1

SW1(config-if)# shutdown

*Jan 29 12:48:33.655: %LINK-5-CHANGED: Interface Ethernet0/1, changed state to

administratively down

SW1(config-if)# no shutdown

*Jan 29 12:48:39.281: %LINK-3-UPDOWN: Interface Ethernet0/1, changed state to up

*Jan 29 12:48:40.289: %LINEPROTO-5-UPDOWN: Line protocol on Interface Ethernet0/1,

changed state to up

SW1(config-if)# end

SW1# show port-security int e0/1

Port Security : Enabled

Port Status : Secure-up

Violation Mode : Shutdown

Aging Time : 0 mins

Aging Type : Absolute

SecureStatic Address Aging : Disabled

Maximum MAC Addresses : 1

Total MAC Addresses : 1

Configured MAC Addresses : 0

Sticky MAC Addresses : 1

Last Source Address:Vlan : aabb.cc00.0200:1

Security Violation Count : 0Al fine di ridurre l’onere amministrativo possiamo impostare la funzione “autorecovery” che per default è disabilita. Impostiamo il tempo di recovery a 30 secondi. Dopo questo tempo, risolto il conflitto che lo abbia causato, la porta dello switch ritornerà operativa automaticamente. Testiamo il tutto, ricreando le condizioni di una violazione e verifichiamo se, questa volta, lo switch riporterà la porta operativa in autonomia:

SW1# conf t

SW1(config)# errdisable recovery cause psecure-violation

SW1(config)# errdisable recovery interval 30

SW1(config)# end

PC1# conf t

Enter configuration commands, one per line. End with CNTL/Z.

PC1(config)# int e 0/0

PC1(config-if)# mac-address eeee.eeee.eeee

PC1(config-if)# end

PC1#

PC1# conf t

Enter configuration commands, one per line. End with CNTL/Z.

PC1(config)# int e 0/0

PC1(config-if)# no mac-address

PC1(config-if)# end

*Jan 29 13:02:23.001: %PM-4-ERR_RECOVER: Attempting to recover from psecure-violation

err-disable state on Et0/1

*Jan 29 13:02:25.001: %LINK-3-UPDOWN: Interface Ethernet0/1, changed state to up

*Jan 29 13:02:26.002: %LINEPROTO-5-UPDOWN: Line protocol on Interface Ethernet0/1,

changed state to up

PC1# ping 10.10.1.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.10.1.1, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/201/1004 ms