Obiettivi | Certificazione | Contenuti | Tipologia | Prerequisiti | Durata e Frequenza | Docenti | Modalità di Iscrizione | Calendario

Il Corso CBRTHD Conducting Threat Hunting and Defending using Cisco Technologies for CyberOps è parte del percorso Cisco CyberOps Professional. Si tratta di un programma di formazione avanzata progettato per guidare i partecipanti nell’esplorazione proattiva della sicurezza attraverso reti, endpoint e dataset. Questo corso fornisce competenze pratiche per identificare attività malevole, sospette e rischiose che potrebbero essere sfuggite agli strumenti di rilevamento esistenti. Durante il corso, i partecipanti apprenderanno i concetti chiave, le metodologie e i processi impiegati nelle investigazioni di threat hunting. L’ambiente di apprendimento integra simulazioni di attacco e sviluppo di abilità di threat hunting utilizzando una vasta gamma di prodotti di sicurezza di Cisco, come Cisco Secure Firewall, Cisco Secure Network Analytics, Cisco XDR, e strumenti di terze parti. Il Corso contribuisce alla preparazione dell’esame di Certificazione Cisco CyberOps Professional CBRTHD (Esame 300-220).

Contattaci ora per ricevere tutti i dettagli e per richiedere, senza alcun impegno, di parlare direttamente con uno dei nostri Docenti (Clicca qui)

oppure chiamaci subito al nostro Numero Verde (800-177596)

Obiettivi del corso

Di seguito una sintesi degli obiettivi principali del Corso CBRTHD Conducting Threat Hunting and Defending using Cisco Technologies for CyberOps:

- Approfondire i concetti, le metodologie e i modelli di threat hunting per investigazioni avanzate.

- Esaminare tecniche di network-based threat hunting e analisi dei dati di rete con strumenti come ELK Stack.

- Analizzare minacce endpoint-based, inclusi log di eventi e dati di memoria.

- Sviluppare tecniche di rilevamento e analisi dei processi malevoli utilizzando Velociraptor e PowerShell.

- Utilizzare Cisco Secure Firewall, Cisco Secure Network Analytics e Cisco XDR per eseguire attività di threat hunting.

Certificazione del corso

Esame 300-220 CBRTHD Conducting Threat Hunting and Defending using Cisco Technologies for CyberOps;

Esame parte della Certificazione CyberOps Professional. Questo esame permette al candidato di dimostrare la padronanza delle competenze necessarie per condurre attività di threat hunting e defending utilizzando tecnologie Cisco avanzate. L’esame si concentra su diverse aree chiave che includono tecniche, metodologie e strumenti essenziali per identificare, analizzare e mitigare minacce informatiche. Durante l’esame, il candidato sarà valutato sulla capacità di applicare tecniche di threat modeling per identificare vulnerabilità e valutare rischi. Inoltre, verrà testata la conoscenza dei metodi di attribuzione delle minacce a specifici attori malevoli e l’utilizzo di strumenti per l’analisi di reti e endpoint. Un’attenzione particolare è rivolta all’uso di framework come MITRE ATTACK e Cyber Kill Chain per categorizzare e prioritizzare le minacce, oltre alla capacità di integrare informazioni di threat intelligence nei processi investigativi. Il candidato dovrà dimostrare competenze pratiche nell’utilizzo di tecnologie Cisco, come Cisco Secure Firewall, Cisco Secure Network Analytics e Cisco XDR, per condurre analisi approfondite e individuare attività sospette.

Contenuti del corso

Threat Hunting Theory

- Introduction

- Threat Hunting Concepts

- Threat Hunting Types

- Conventional Threat Detection vs. Threat Hunting

Threat Hunting Concepts, Frameworks, and Threat Models

- Introduction

- Cybersecurity Concepts

- Common Threat Hunting Platforms

- Threat Hunting Frameworks

- Threat Modeling

- Case Study: Use the PASTA Threat Model

- Categorize Threats with MITRE ATTACK Tactics and Techniques

- Compare Techniques Used by Different APTs with MITRE ATTACK Navigator

Threat Hunting Process Fundamentals

- Introduction

- Threat Hunting Approaches

- Threat Hunting Tactics and Threat Intelligence

- Defining Threat Hunt Scope and Boundaries

- Planning the Threat Hunt Process

- Model Threats Using MITRE ATTACK and D3FEND

- Prioritize Threat Hunting Using the MITRE ATTACK Framework and Cyber Kill Chain

- Determine the Priority Level of Attacks Using MITRE CAPEC

- Explore the TaHiTI Methodology

- Perform Threat Analysis Searches Using OSINT

Threat Hunting Methodologies and Procedures

- Introduction

- Investigative Thinking

- Identify Common Anomalies

- Analyze Device and System Logs

- Determine the Best Threat Hunt Methods

- Automate the Threat Hunting Process

- Attribute Threats to Adversary Groups and Software with MITRE ATTACK

- Emulate Adversaries with MITRE Caldera

- Find Evidence of Compromise Using Native Windows Tools

- Hunt for Suspicious Activities Using Open-Source Tools and SIEM

Network-Based Threat Hunting

- Introduction

- Operational Security Considerations

- Performing Network Data Analysis and Detection Development

- Performing Threat Hunting in the Cloud

- Capturing of Network Traffic

- Extraction of IOC from Network Packets

- Usage of ELK Stack for Hunting Large Volumes of Network Data

Endpoint-Based Threat Hunting

- Introduction

- Threat Hunting for Endpoint-Based Threats

- Acquiring Data from Endpoints

- Performing Host-Based Analysis

- Analyzing Windows Event Logs and Mapping Them with MITRE Matrix

- Endpoint Data Acquisition

- Inspect Endpoints with PowerShell

Endpoint-Based Threat Detection Development

- Introduction

- Analyze Endpoint Memory

- Examining Systems Memory Using Forensics

- Developing Endpoint Detection Methods

- Uncovering New Threats, Indicators, and Building TTPs

- Perform Memory Forensics with Velociraptor

- Detect Malicious Processes on Endpoints

- Identify Suspicious Files Using Threat Analysis

Threat Hunting with Cisco Tools

- Introduction

- Threat Hunting with Cisco Tools

- Cisco XDR Components

- Conduct Threat Hunting Using Cisco Secure Firewall, Cisco Secure Network Analytics, and Splunk

- Conduct Threat Hunt Using Cisco XDR Control Center and Investigate

Threat Hunting Investigation Summary: A Practical Approach

- Introduction

- Conducting a Threat Hunt

Aftermath of a Threat Hunt

- Introduction

- Measure the Success of a Threat Hunt

- Report Your Findings

- Threat Hunting Outcomes

- Initiate, Conduct, and Conclude a Threat Hunt

Attività Laboratoriali

- Categorize Threats with MITRE ATTACK Tactics and Techniques

- Compare Techniques Used by Different APTs with MITRE ATTACK Navigator

- Model Threats Using MITRE ATTACK and D3FEND

- Prioritize Threat Hunting Using the MITRE ATTACK Framework and Cyber Kill Chain

- Determine the Priority Level of Attacks Using MITRE CAPEC

- Explore the TaHiTI Methodology

- Perform Threat Analysis Searches Using OSINT

- Attribute Threats to Adversary Groups and Software with MITRE ATTACK

- Emulate Adversaries with MITRE Caldera

- Find Evidence of Compromise Using Native Windows Tools

- Hunt for Suspicious Activities Using Open-Source Tools and SIEM

- Capturing of Network Traffic

- Extraction of IOC from Network Packets

- Usage of ELK Stack for Hunting Large Volumes of Network Data

- Analyzing Windows Event Logs and Mapping Them with MITRE Matrix

- Endpoint Data Acquisition

- Inspect Endpoints with PowerShell

- Perform Memory Forensics with Velociraptor

- Detect Malicious Processes on Endpoints

- Identify Suspicious Files Using Threat Analysis

- Conduct Threat Hunting Using Cisco Secure Firewall, Cisco Secure Network Analytics, and Splunk

- Conduct Threat Hunt Using Cisco XDR Control Center and Investigate

- Initiate, Conduct, and Conclude a Threat Hunt

Tipologia

Corso di Formazione con Docente

Docenti

I docenti sono Istruttori accreditati CISCO e certificati in altre tecnologie IT, con anni di esperienza pratica nel settore e nella Formazione.

Infrastruttura laboratoriale

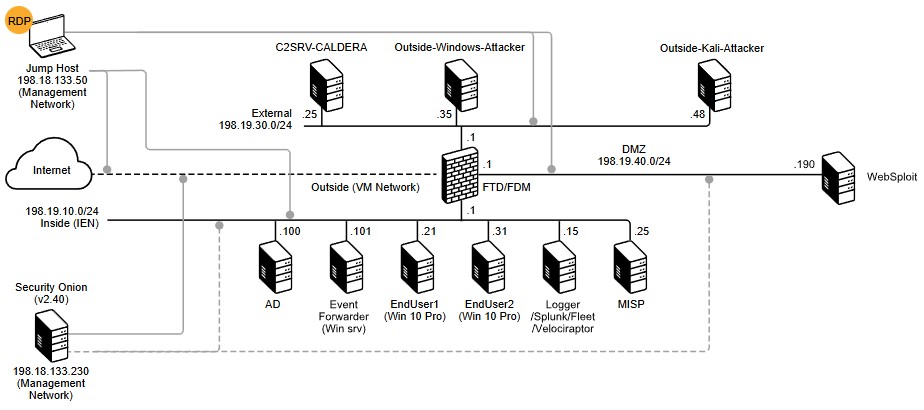

Per tutte le tipologie di erogazione, il Corsista può accedere alle attrezzature e ai sistemi reali Cisco presenti nei Nostri laboratori o direttamente presso i data center Cisco in modalità remota h24. Ogni partecipante dispone di un accesso per implementare le varie configurazioni avendo così un riscontro pratico e immediato della teoria affrontata. Ecco di seguito alcune topologie di rete dei Laboratori Cisco Disponibili:

Dettagli del corso

Prerequisiti

Si consiglia la partecipazione al Corso Cisco CyberOps Professional CBRCOR

Durata del corso

- Durata Intensiva 5gg;

Frequenza

Varie tipologie di Frequenza Estensiva ed Intensiva.

Date del corso

- Corso Cisco CBRTHD (Formula Intensiva) – Su Richiesta – 9:00 – 17:00

Modalità di iscrizione

Le iscrizioni sono a numero chiuso per garantire ai tutti i partecipanti un servizio eccellente.

L’iscrizione avviene richiedendo di essere contattati dal seguente Link, o contattando la sede al numero verde 800-177596 o inviando una richiesta all’email contatti@vegatraining.eu.