Continuiamo con la nostra serie di articoli che, attraverso esempi pratici e semplificati, dimostrano l’applicazioni di strumenti fondamentali nei rispettivi ambiti. È il turno di Esplorare gli attacchi allo stack tcp/ip (Parte 1). Lo stack TCP/IP fu sviluppato agli albori di Internet pensando alla sua funzionalità piuttosto che alla sua sicurezza. Al giorno d’oggi i rischi per le proprietà di confidenzialità, integrità e disponibilità (triade CIA) delle informazioni sono invece una preoccupazione da cui non si può prescindere.

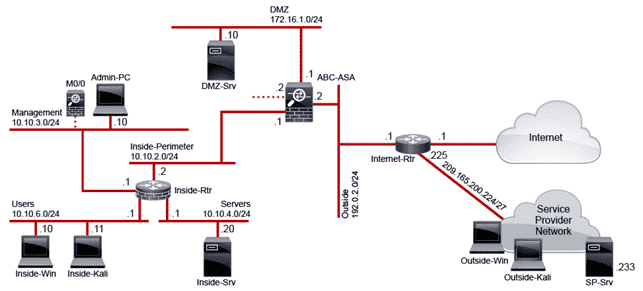

Il TCP/IP si avvale di servizi come ARP, DNS, DHCP e protocolli di routing, e se questi protocolli possono essere compromessi, ciò vale per tutto lo stack, aprendo le porte al threat actor. Andiamo quindi ad esplorare quali possono essere alcuni di questi pericoli con riferimento alla seguente topologia:

riferimento:

Il footprinting è una tecnica di ricognizione (reconnaissance) in cui il threat actor crea un profilo della potenziale vittima (target) raccogliendo informazioni pubblicamente disponibili (OSINT, Open Source Intelligence) che il target non può fare a meno di rendere accessibili per poter interagire con la sua utenza, come ad esempio la pagina “About Us” solitamente presente in qualsiasi web site di un’azienda. Trattasi quindi di una tecnica di passive reconnaissance, in quanto quasi impossibile da rilevare.

Accediamo alla macchina Outside-Kali e apriamo un terminale. Il comando di whois esegue una query ai database pubblici che mantengono informazioni sui domini registrati. Fra le informazioni estraibili ci sono, per esempio, i name server e informazioni di contatto. Il comando è built-in in molte distibuzioni linux ma esistono anche svariati web services che forniscono lo stesso servizio. L’opzione –H rimuove i disclaimer legali, mentre il piping con il filtro more permette di impaginare l’output:

root@Outside-Kali:~#whois -H cisco.com | more

Whois Server Version 2.0

<…Output Omitted…>

Domain Name: CISCO.COM

Registrar: CSC CORPORATE DOMAINS, INC.

Sponsoring Registrar IANA ID: 299

Whois Server: whois.corporatedomains.com

Referral URL: http://www.cscglobal.com/global/web/csc/digital-brand-services.

html

Name Server: NS1.CISCO.COM

Name Server: NS2.CISCO.COM

Name Server: NS3.CISCO.COM

<…Output Omitted…>

Registry Registrant ID:

Registrant Name: Info Sec

Registrant Organization: Cisco Technology Inc.

Registrant Street: 170 West Tasman Drive

Registrant City: San Jose

Registrant State/Province: CA

Registrant Postal Code: 95134

Registrant Country: US

Registrant Phone: +1.4085273842

Registrant Phone Ext:

Registrant Fax: +1.4085264575

Registrant Fax Ext:

Registrant Email: infosec@cisco.comIl comando nslookup, invece, risolve i nomi di dominio in indirizzi IP e permette di scoprire eventuali alias del dominio sui quali reitare le query con l’whois per acquisire ulteriori informazioni.

root@Outside-Kali:~#nslookup www.cisco.com

Server: 209.165.200.233

Address: 209.165.200.233#53

Non-authoritative answer:

www.cisco.com canonical name = www.cisco.com.akadns.net.

www.cisco.com.akadns.net canonical name = wwwds.cisco.com.edgekey.net.

wwwds.cisco.com.edgekey.net canonical name =

wwwds.cisco.com.edgekey.net.globalredir.akadns.net.

wwwds.cisco.com.edgekey.net.globalredir.akadns.net canonical name =

e144.dscb.akamaiedge.net.

Name: e144.dscb.akamaiedge.net

Address: 23.72.193.144CORSI CORRELATI:

- Corso Cyber Security;

- Corso CCNP Security SCOR;

- Corsi CCNP Security;

- Corso Penetration test;

- Corso Cisco CCNA;

- Corso Fortinet NSE4;

- Corso Fortinet NSE5;

- Corso Check Point CCSA;

- Corso Check Point CCSE;

Consulta il nostro Catalogo Corsi per Tecnologia oppure fai una Ricerca per Vendor o ancora trova uno specifico corso attraverso il motore di ricerca interno: Ricerca Corsi. Contattaci ora al Numero Verde 800-177596, il nostro team saprà supportarti nella scelta del percorso formativo più adatto alla tue esigenze.

Infine reiteriamo la query con l’whoi sull’indirizzo IP ottenuto in fondo all’output dell’nslookup

root@Outside-Kali:~#whois -H 23.72.193.144 | more

<…Output Omitted…>

NetRange: 23.72.0.0 - 23.79.255.255

CIDR: 23.72.0.0/13

NetName: AKAMAI

NetHandle: NET-23-72-0-0-1

Parent: NET23 (NET-23-0-0-0-0)

NetType: Direct Allocation

OriginAS:

Organization: Akamai Technologies, Inc. (AKAMAI)

RegDate: 2013-01-25

Updated: 2013-01-25

Ref: https://whois.arin.net/rest/net/NET-23-72-0-0-1

<…Output Omitted…>

Come suddetto, esistono diversi web services che erogano funzionalità simili a quelle dell’whois. http://www.netcraft.com è uno di questi. Dal browser Iceweasel della macchina Outside-Kali apriamo il servizio indicato ed effettuiamo una query per cisco.com::

SEARCH, SOCIAL, AND GEO LOCATION HACKING

Il footprinting evidenzia solo la punta dell’iceberg delle informazioni disponibili. Motori di ricerca, social network e servizi di geo-localizzazione forniscono ulteriori vettori al threat actor. Il Google hacking, per esempio, consiste nel forgiare opportune query che si avvalgono degli operatori di ricerca di Google come, per esempio, filetype:, inurl:, and intext:, per ottimizzare la query e scovare informazioni sensibili che, in maniera accidentale, siano state lasciate pubblicamente accessibili. Un esempio di query potrebbe essere:

“classified” filetype:pdf site:targetorgnization.domain

Anche I social network sono fonte di preziose informazioni personali relative, per esempio, ai dipendenti di un’azienda target. Queste informazioni potrebbero essere successivamente utilizzate per attacchi di phishing e social engineering.

Infine, i sistemi di geo-localizzazione potrebbero permette l’accesso a visioni satellitari delle sedi fisiche dell’azienda target e all’osservazione di eventuali controlli di sicurezza fisici, come recinzioni elettrificate, generatori di backup, etc. Tutte informazioni molto preziose per il threat actor.