Continuiamo con la nostra serie di articoli che, attraverso esempi pratici e semplificati, dimostrano l’applicazione di strumenti fondamentali nei rispettivi ambiti. È il turno di introdurre la configurazione di VLAN and Trunk.

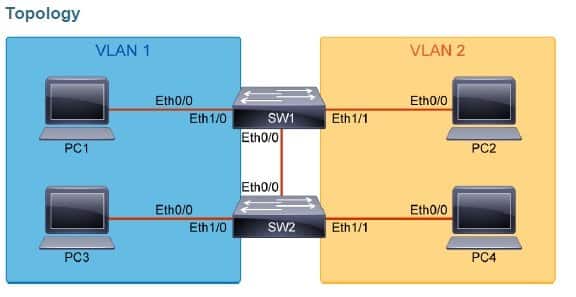

Nello sviluppo di questo laboratorio, vi guideremo attraverso diversi aspetti delle operazioni VLAN, tra i quali la gestione delle VLAN e l’uso dei Trunk per trasmettere VLAN multiple in un singolo collegamento fisico. I dispositivi sono configurati come mostrato nell’immagine qui sotto. Attualmente tutti i dispositivi hanno indirizzi IP nella subnet 10.10.1.0/24. Solo la default VLAN, la VLAN 1, è inizialmente presente. Iniziamo migrando questa configurazione verso una configurazione con due VLAN.

PC1:

IP Address –> 10.10.1.10/24

PC2:

IP Address –> 10.10.1.20/24

PC3:

IP Address –> 10.10.1.30/24

PC4:

IP Address –> 10.10.1.40/24

SW1

VLAN 1 IP address –> 10.10.1.4/24

SW2

VLAN 1 IP address –> 10.10.1.5/24

Iniziamo dimostrando che c’è piena connettività tra i device nella VLAN 1 nella subnet 10.10.1.0/24. Accediamo alla console del PC1 e pinghiamo gli indirizzi IP degli altri dispositivi.

Eseguiamo i seguenti comandi su PC1:

PC1# ping 10.10.1.20

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.10.1.20, timeout is 2 seconds:

.!!!!

Success rate is 80 percent (4/5), round-trip min/avg/max = 1/1/1 ms

PC1# ping 10.10.1.30

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.10.1.30, timeout is 2 seconds:

.!!!!

Success rate is 80 percent (4/5), round-trip min/avg/max = 1/1/1 ms

PC1# ping 10.10.1.40

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.10.1.40, timeout is 2 seconds:

.!!!!

Success rate is 80 percent (4/5), round-trip min/avg/max = 1/1/1 ms

PC1# ping 10.10.1.4

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.10.1.4, timeout is 2 seconds:

.!!!!

Success rate is 80 percent (4/5), round-trip min/avg/max = 1/1/1 ms

PC1# ping 10.10.1.5

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.10.1.5, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 msAdesso accediamo alla console del PC2 e cambiamo l’indirizzo IP in 10.10.2.20 nella subnet 10.10.2.0/24.

Arrivati a questo punto, PC2 è ancora nella VLAN 1, quindi è nello stesso dominio di broadcast degli altri hosts. Ma il suo indirizzo IP è configurato in una diversa subnet. PC2 non invierà una richiesta ARP sulla subnet 10.10.1.0/24. Deve usare un gateway per raggiungere la subnet 10.10.1.0/24; però questo gateway non esiste. PC2 è attualmente isolato a causa dell’indirizzo IP:

PC2# conf t

Enter configuration commands, one per line. End with CNTL/Z.

PC2(config)# int e0/0

PC2(config-if)# ip address 10.10.2.20 255.255.255.0

PC2(config-if)# end

PC2#Accediamo alla console del PC4 e riconfiguriamo l’indrizzo IP in 10.10.2.40, nella subnet 10.10.2.0/24.

Adesso sia PC2 che PC4 sono configurati nella subnet 10.10.2.0/24, mentre il resto degli host sono configurati nella subnet 10.10.1.0/24. Essi sono sullo stesso dominio di broadcast (VLAN 1), ma sono isolati a causa degli indirizzi IP:

PC4# conf t

Enter configuration commands, one per line. End with CNTL/Z.

PC4(config)# int e0/0

PC4(config-if)# ip address 10.10.2.40 255.255.255.0

PC4(config-if)# end

PC4#Verifichiamo che il PC4 può comuinicare con PC2 perchè essi sono entrambi configurati per la subnet 10.10.2.0/24.

Proviamo ad eseguire il ping 10.10.2.20. Il ping dovrebbe funzionare..

Eseguiamo il seguente comando su PC4:

PC4# ping 10.10.2.20

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.10.2.20, timeout is 2 seconds:

.!!!!

Success rate is 80 percent (4/5), round-trip min/avg/max = 1/1/1 ms

StepCORSI CORRELATI:

- Corso Cisco CCNA;

- Corso CCNP Enterprise ENCOR;

- Corso CCNP Enterprise ENARSI;

- Corso CCNP Enterprise ENWLSI;

- Corsi CCNP Enterprise;

- Corso Fortinet NSE4;

- Corso Huawei HCIA R&S;

Consulta il nostro Catalogo Corsi per Tecnologia oppure fai una Ricerca per Vendor o ancora trova uno specifico corso attraverso il motore di ricerca interno: Ricerca Corsi. Contattaci ora al Numero Verde 800-177596, il nostro team saprà supportarti nella scelta del percorso formativo più adatto alla tue esigenze.

Accediamo alla console di SW1 e verifichiamo che l’unica VLAN presente sia la VLAN di default, la VLAN 1.

Oltre alla VLAN 1 che è la VLAN Ethernet di default, ci sono altre quattro VLANs che esistono di default.

Le VLAN da 1002 a 1005 esistono per supportare le tecnologie legacy Token Ring e FDDI. Oggi sono raramente usate nelle reti:

SW1# show vlan

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

1 default active Et0/1, Et0/2, Et0/3, Et1/0

Et1/1, Et1/2, Et1/3

1002 fddi-default act/unsup

1003 token-ring-default act/unsup

1004 fddinet-default act/unsup

1005 trnet-default act/unsup

VLAN Type SAID MTU Parent RingNo BridgeNo Stp BrdgMode Trans1 Trans2

---- ----- ---------- ----- ------ ------ -------- ---- -------- ------ ------

1 enet 100001 1500 - - - - - 0 0

1002 fddi 101002 1500 - - - - - 0 0

1003 tr 101003 1500 - - - - - 0 0

1004 fdnet 101004 1500 - - - ieee - 0 0

1005 trnet 101005 1500 - - - ibm - 0 0

Primary Secondary Type Ports

------- --------- ----------------- ------------------------------------------Creiamo la VLAN 2 e assegniamo come nome “Engineering”.

Eseguiamo i seguenti comandi sullo switch SW1:

SW1# conf t

Enter configuration commands, one per line. End with CNTL/Z.

SW1(config)# vlan 2

SW1(config-vlan)# name Engineering

SW1(config-vlan)# end

SW1#Verifichiamo che la VLAN è stata creata ed è attiva.

Possiamo confrontare che l’output del comando show vlan brief con l’output del comando show vlan che è stato usato in precedenza.

Nonostante la VLAN 2 è attiva, nessuna delle porte è utilizzata dalla VLAN 2:

SW1#show vlan brief

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

1 default active Et0/1, Et0/2, Et0/3, Et1/0

Et1/1, Et1/2, Et1/3

2 Engineering active

1002 fddi-default act/unsup

1003 token-ring-default act/unsup

1004 fddinet-default act/unsup

1005 trnet-default act/unsupGuardiamo più da vicino lo stato della VLAN 2 specificando il suo ID con il comando show vlan.

Quando si visualizzano tutte le VLAN, solo le porte in modalità access vengono visualizzate. Quando facciamo lo show di una particolare VLAN, anche le porte trunk che trasportano la VLAN vengono visualizzate. Ethernet0/0 è la porta trunk che collega SW1 e SW2:

SW1# show vlan id 2

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

2 Engineering active Et0/0

VLAN Type SAID MTU Parent RingNo BridgeNo Stp BrdgMode Trans1 Trans2

---- ----- ---------- ----- ------ ------ -------- ---- -------- ------ ------

2 enet 100002 1500 - - - - - 0 0

Primary Secondary Type Ports

------- --------- ----------------- ------------------------------------------Vediamo lo stato switchport dell’interfaccia Ethernet0/0.

L’impostazione predefinita del trunking mode sulla switchport è “dynamic desirable”. Se questa impostazione viene mantenuta predefinita la connessione tra due switche diventerà automanticamente un trunk.

L’impostazione predefinita del trunking mode varia tra i modelli di switch:

SW1# show int e0/0 switchport

Name: Et0/0

Switchport: Enabled

Administrative Mode: dynamic desirable

Operational Mode: trunk

Administrative Trunking Encapsulation: negotiate

Operational Trunking Encapsulation: isl

Negotiation of Trunking: On

Access Mode VLAN: 1 (default)

Trunking Native Mode VLAN: 1 (default)

Administrative Native VLAN tagging: enabled

Voice VLAN: none

Administrative private-vlan host-association: none

Administrative private-vlan mapping: none

Administrative private-vlan trunk native VLAN: none

Administrative private-vlan trunk Native VLAN tagging: enabled

Administrative private-vlan trunk encapsulation: dot1q

Administrative private-vlan trunk normal VLANs: none

Administrative private-vlan trunk associations: none

Administrative private-vlan trunk mappings: none

Operational private-vlan: none

Trunking VLANs Enabled: ALL

Pruning VLANs Enabled: 2-1001

Capture Mode Disabled

Capture VLANs Allowed: ALL

Appliance trust: noneMentre lo status trunking viene automaticamrnte negoziato tra gli switch, la pratica migliore è di configurare esplicitamente lo status trunking sulle porte dello switch. Inoltre è meglio assegnare una VLAN nativa sui trunk 802.1Q che non è usata da nessun hosts sulla rete.

Iniziamo questa configurazione esplicita definendo la VLAN 256 e assegnando il nome di “NoHosts”. Mentre non fa differenza per lo switch quale subnet IP implementare per una VLAN, per semplicità di gestione della rete è comune utilizzare il valore del terzo ottetto della rete IP come VLAN ID, quando possibile. Ad esempio, si accoppierà la VLAN 1 con 10.10.1.0/24 e la VLAN 2 con 10.10.2.0/24. Il numero 256 non è IPv4 valido. Gli indirizzi X.Y.256.Z non sono indirizzi IPv4 validi. Pertanto, 256 può essere un VID efficace da utilizzare per una VLAN che intenzionalmente non serve nessun host e usato per la VLAN nativa sui trunk 802.1Q:

SW1# conf t

Enter configuration commands, one per line. End with CNTL/Z.

SW1(config)# vlan 256

SW1(config-vlan)# name NoHosts

SW1(config-vlan)# exit

SW1(config)#Ora configuriamo esplicitamente la Ethernet0/0 come trunk 802.1Q, utilizzando VLAN 256 come VLAN nativa.

Sullo switch SW1, eseguiamo i seguenti comandi:

SW1(config)# int eth0/0

SW1(config-if)# switchport trunk encapsulation dot1q

SW1(config-if)# switchport trunk native vlan 256

SW1(config-if)# switchport mode trunk

SW1(config-if)# end

SW1#Prima di cambiare la VLAN nativa su SW2, vedremo sulla console di SW1 il messaggio %CDP-4-NATIVE_VLAN_MISMATCH ogni 60 secondi:

*Feb 2 12:34:09.712: %CDP-4-NATIVE_VLAN_MISMATCH: Native VLAN mismatch discovered on

Ethernet0/0 (256), with SW2 Ethernet0/0 (1).È necessario configurare SW2 con la stessa configurazione che si è appena eseguita su SW1. Accediamo alla console di SW2, configurariamo la VLAN 2 e la VLAN 256, e configuriamo la Ethernet0/0 esplicitamente come trunk 802.1Q con la VLAN 256 come VLAN nativa.

Eseguiamo i seguenti comandi sullo switch SW2:

SW2# conf t

Enter configuration commands, one per line. End with CNTL/Z.

SW2(config)# vlan 2

SW2(config-vlan)# name Engineering

SW2(config-vlan)# vlan 256

SW2(config-vlan)# name NoHosts

SW2(config-vlan)# exit

SW2(config)# int eth0/0

SW2(config-if)# switchport trunk encapsulation dot1q

SW2(config-if)# switchport trunk native vlan 256

SW2(config-if)# switchport mode trunk

SW2(config-if)# end

SW2#Verifichiamo lo status trunk della Ethernet0/0 su SW2. Entrambe le modalità amministrativa e operativa sono trunk 802.1Q. Opzionalmente, possiamo ripetere questa verifica su SW1:

SW2# show int e0/0 switchport

Name: Et0/0

Switchport: Enabled

Administrative Mode: trunk

Operational Mode: trunk

Administrative Trunking Encapsulation: dot1q

Operational Trunking Encapsulation: dot1q

Negotiation of Trunking: On

Access Mode VLAN: 1 (default)

Trunking Native Mode VLAN: 256 (NoHosts)

Administrative Native VLAN tagging: enabled

Voice VLAN: none

Administrative private-vlan host-association: none

Administrative private-vlan mapping: none

Administrative private-vlan trunk native VLAN: none

Administrative private-vlan trunk Native VLAN tagging: enabled

Administrative private-vlan trunk encapsulation: dot1q

Administrative private-vlan trunk normal VLANs: none

Administrative private-vlan trunk associations: none

Administrative private-vlan trunk mappings: none

Operational private-vlan: none

Trunking VLANs Enabled: ALL

Pruning VLANs Enabled: 2-1001

Capture Mode Disabled

Capture VLANs Allowed: ALL

Appliance trust: noneLa VLAN 2 è ora pronta su entrambi gli switch e il link trunk è configurato tra i due switch. Definiamo esplicitamente la porta dello switch PC4 come una porta access a cui è assegnata la VLAN 2.

Eseguiamo i seguenti comandi allo switch SW2:

SW2# conf t

Enter configuration commands, one per line. End with CNTL/Z.

SW2(config)# int e1/1

SW2(config-if)# switchport access vlan 2

SW2(config-if)# switchport mode access

SW2(config-if)# end

SW2#Verifichiamo lo stato della configurazione della switchport Ethernet1/1.

Eseguiamo il seguente comando sullo switch SW2:

SW2# show int e1/1 switchport

Name: Et1/1

Switchport: Enabled

Administrative Mode: static access

Operational Mode: static access

Administrative Trunking Encapsulation: negotiate

Operational Trunking Encapsulation: native

Negotiation of Trunking: Off

Access Mode VLAN: 2 (Engineering)

Trunking Native Mode VLAN: 1 (default)

Administrative Native VLAN tagging: enabled

Voice VLAN: none

Administrative private-vlan host-association: none

Administrative private-vlan mapping: none

Administrative private-vlan trunk native VLAN: none

Administrative private-vlan trunk Native VLAN tagging: enabled

Administrative private-vlan trunk encapsulation: dot1q

Administrative private-vlan trunk normal VLANs: none

Administrative private-vlan trunk associations: none

Administrative private-vlan trunk mappings: none

Operational private-vlan: none

Trunking VLANs Enabled: ALL

Pruning VLANs Enabled: 2-1001

Capture Mode Disabled

Capture VLANs Allowed: ALL

Appliance trust: noneVerifichiamo l’interface status del link trunk (Ethernet0/0) e delle porte a cui sono collegati PC3 e PC4.

Eseguiamo il seguente comando sullo switch SW2:

SW2# sh int status

Port Name Status Vlan Duplex Speed Type

Et0/0 Link to SW1 connected trunk auto auto unknown

Et0/1 connected 1 auto auto unknown

Et0/2 connected 1 auto auto unknown

Et0/3 connected 1 auto auto unknown

Et1/0 Link to PC3 connected 1 auto auto unknown

Et1/1 Link to PC4 connected 2 auto auto unknown

Et1/2 connected 1 auto auto unknown

Et1/3 connected 1 auto auto unknownOra PC4 e PC2 sono su una VLAN differente, sebbene sono confugurati nella stessa subnet, non sono più in grado di comunicare.

Verifichiamo ciò provando a pingare 10.10.2.20 da PC4.

Il ping non va.

Eseguiamo il seguente comando su PC4:

PC4# ping 10.10.2.20

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.10.2.20, timeout is 2 seconds:

.....

Success rate is 0 percent (0/5)Accediamo alla console di SW1. Configuraiamo la switchport di PC2 come porta access che è associata alla VLAN 2.

Eseguiamo i seguenti comandi sullo switch SW1:

SW1# conf t

Enter configuration commands, one per line. End with CNTL/Z.

SW1(config)# int e 1/1

SW1(config-if)# switchport access vlan 2

SW1(config-if)# switchport mode access

SW1(config-if)# end

SW1#Verifichiamo lo status della switchport Ethernet1/1.

Eseguiamo il seguente comando sullo switch SW1:

SW1# show int e1/1 switchport

Name: Et1/1

Switchport: Enabled

Administrative Mode: static access

Operational Mode: static access

Administrative Trunking Encapsulation: negotiate

Operational Trunking Encapsulation: native

Negotiation of Trunking: Off

Access Mode VLAN: 2 (Engineering)

Trunking Native Mode VLAN: 1 (default)

Administrative Native VLAN tagging: enabled

Voice VLAN: none

Administrative private-vlan host-association: none

Administrative private-vlan mapping: none

Administrative private-vlan trunk native VLAN: none

Administrative private-vlan trunk Native VLAN tagging: enabled

Administrative private-vlan trunk encapsulation: dot1q

Administrative private-vlan trunk normal VLANs: none

Administrative private-vlan trunk associations: none

Administrative private-vlan trunk mappings: none

Operational private-vlan: none

Trunking VLANs Enabled: ALL

Pruning VLANs Enabled: 2-1001

Capture Mode Disabled

Capture VLANs Allowed: ALL

Appliance trust: none

Verifichiamo l’interface status delle porte trunk di SW1 e dei link verso i PC. Eseguiamo il seguente comando sullo switch SW1:

SW1# show int status

Port Name Status Vlan Duplex Speed Type

Et0/0 Link to SW2 connected trunk auto auto unknown

Et0/1 connected 1 auto auto unknown

Et0/2 connected 1 auto auto unknown

Et0/3 connected 1 auto auto unknown

Et1/0 Link to PC1 connected 1 auto auto unknown

Et1/1 Link to PC2 connected 2 auto auto unknown

Et1/2 connected 1 auto auto unknown

Et1/3 connected 1 auto auto unknownPC2 e PC4 sono ora entrambi configurati per la subnet 10.10.2.0/24 e sono nello stesso dominio di broadcast (VLAN 2).

Accediamo alla console di PC4 e verifichiamo chè può pingare PC2.

Eseguiamo il seguente comando su PC4:

PC4# ping 10.10.2.20

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.10.2.20, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 msA questo punto, non è configurato il routing. PC2 e PC4 sono isolati dagli altri host che sono nella VLAN 1.

Dimostriamo che PC4 non può pingare PC1.

Eseguiamo il seguente comando su PC4:

PC4# ping 10.10.1.10

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.10.1.10, timeout is 2 seconds:

.....

Success rate is 0 percent (0/5)