Continuiamo con la nostra serie di articoli che, attraverso esempi pratici e semplificati, dimostrano l’applicazioni di strumenti fondamentali nei rispettivi ambiti. È il turno di trattare la Sostituzione del certificato del vsphere vcenter 6.5 usando la tua CA Microsoft. In questo articolo vedremo come rendere valido il certificato in un ambiente di dominio Active Directory, utilizzano la Certificate Authority di Microsoft. Dopo avere installato il vCenter Appliance, noteremo subito che il web client mostrerà un errore di certificato SSL sull’interfaccia del nostro browser. Questo avviene perché il certificato SSL predefinito è di tipo “self-signed”:

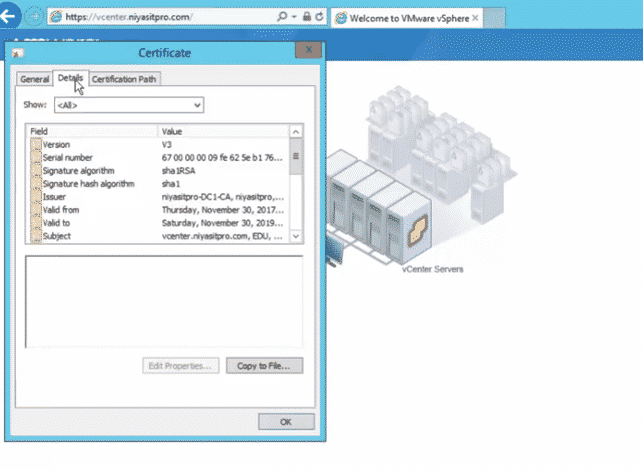

Esaminiamo i certificati di default emessi dalla VMware Certificate Authority:

Nella finestra del browser andiamo vSphere Web Client all’indirizzo del nostre VCSA;

Puntiamo alla Home e selezioniamo Administration;

A sinistra > System Configuration > Nodes e puntiamo al nome del nostro VCSA;

Andiamo al centro sulla tab Manage e puntiamo su Certificate Authority;

Sul pannello Certificate Authority, clicchiamo sul link Verify password;

Come password inseriamo quella del nostro VCSA;

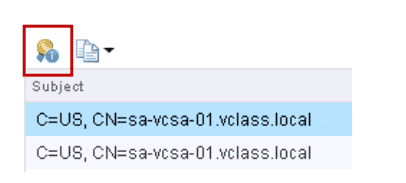

Selezionando la prima C=US,CN=”FQDN del vostro VCenter” della lista;

Clicchiamo l’icona della coccarda per vederne i dettagli e noteremo che è un certificato self-signed:

Nella sezione Root Certificate noteremo che l’unico certificato CA è quello di VMware.

Creiamo quindi un certificato digitale su una CA di Windows Server 2012: Puntiamo su Start > Administrative Tools e selezioniamo Certification Authority.

Espandiamo l’albero che indica il nome della CA e cerchiamo Certificate Templates > tasto DX e selezioniamo Manage.

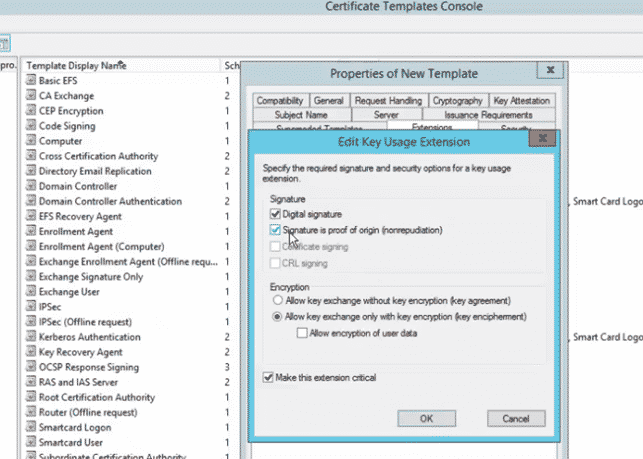

Configuriamo il nuovo modello di certificato da emettere:

Tasto destro sul template chiamato Web Server e selezioniamo Duplicate Template.

Sulla finestra propertes che è apparsa andiamo su General e scriviamo un nome nel bos Template display name ad es. “vsphere”.

clicchiamo su Extensions, selezioniamo Key Usage e clicchiamo EDIT.

Nel box selezioniamo Signature is proof of origin (nonrepudiation) e Allow encryption of user data.

confermiamo con l’OK.

Selezioniamo Application Policies e clicchiamo Edit.

Nell’ Edit application policies, clicchiamo su Add e selezioniamo Client Authentication.

Clicchiamo due volte OK.

Puntiamo alla tab Request Handling e selezioniamo Allow private key to be exported.

quindi OK per salvare il nostro personale certificate template.

chiudiamo la Certificate Templates Console.

Abilitiamo il nuovo modello appena creato:

Nella console Certification Authority, tasto dx su Certificate Teplates, e selezioniamo new> Certificate Template to issue.

Apparirà una nuova finestra dove selezioneremo il nostro certificate chiamato “vsphere”.

Confermiamo con l’OK.

Terminata la procedura, la nostra CA Microsoft è pronta ad emettere il nuovo certificato per il nostro VCenter Appliance.

Adesso utilizzeremo la shell del vCenter per generare una richiesta di certificato (CSR):

Usiamo il Putty puntando al Vcenter, autenticandoci.

Scriviamo il commando “shell” per avviare la Bash shell.

1. Create a certificate signing request.

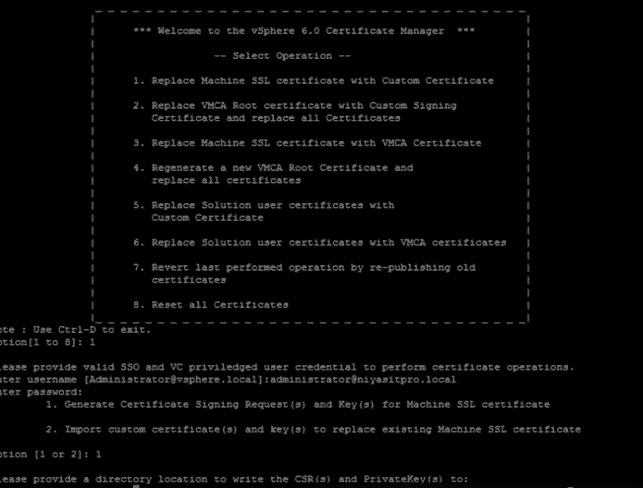

2. Immettiamo /usr/lib/vmware-vmca/bin/certificate-manager e premiamo Inseriamo.

Si avvia il programma vSphere Certificate Manager.

premiamo 1 to selezioniamo the Replace Machine SSL certificate with Custom Certificate option.

1. Inseriamo to accept the default user name of Adminstrator@vsphere.local.

2. Inseriamo the standard lab password.

3. Inseriamo 1 e selezioniamo Generate Certificate Signing Request option.

4. Come percorso di salvataggio immettiamo ad es. /var/tmp.

Configuriamo le proprietà del certificato ad esempio:

Per Country, premiamo invio per accetare il default.

Per Name, inseriamo VMware.

Per Organization, inseriamo VMeduc.

Per OrgUnit, inseriamo vclass.

Per State, premiamo invio.

Per Locality, premiamo invio.

Per IPAddress, premiamo invio.

Per Email, inseriamo certadmin@vclass.local.

Per Hostname, inseriamo sa-vcsa-01.vclass.local.

Premiamo 2 per uscire dal programma vSphere Certificate Manager.

Per scaricare sul nostro desktop il CSR ottenuto dal Vcenter server:

Scriviamo sulla shell del VCSA -s /bin/bash per cambiare temporaneamente la shell di login su /bin/bash

Questo step è necessario per usare WinSCP.

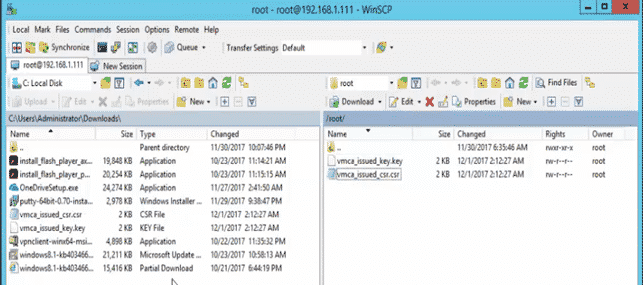

Apriamo WinSCP e puntiamo al vcenter, accettiamo l’aggiornamento del certificato e proseguiamo

Copiamo i due file a destra vmca_issued_csr.csr e vmca_issued_key.key sul nostro desktop.

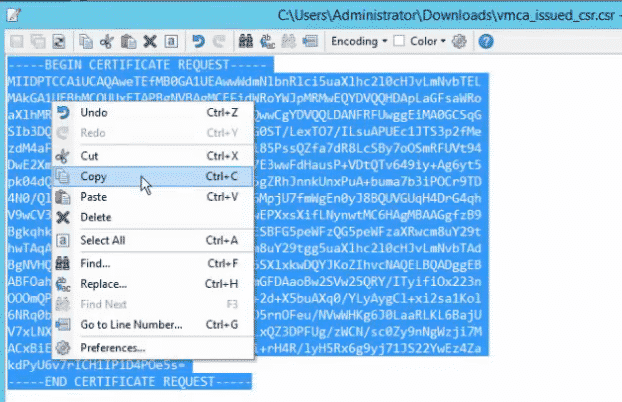

Apriamo con un editor di testo il file .csr e copiamone tutto il contenuto in memoria.

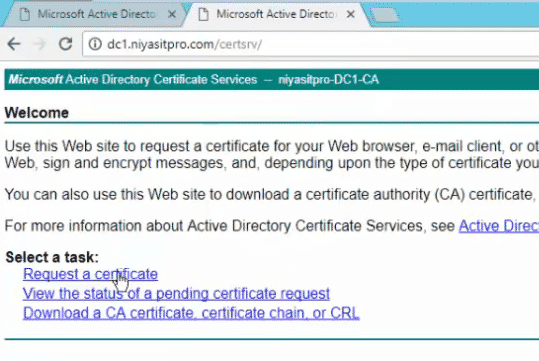

Apriamo un Browser e puntiamo all’indirizzo della nostra CA ad es. http://dc.contoso.local/certsrv per iniziare una richiesta di certificato via web.

Quindi clicchiamo su Request a certificate > advanced certificate request.

Clicchiamo su Submit a certificate request by using a base-64-encoded CMC or PKCS #10 file,

or submit a renewal request by using a base-64-encoded PKCS #7 file.

Sotto Saved Request, premiamo Ctrl+V per incollare il testo del .CSR nel box di testo Base-64-encoded

certificate.

dal menu Certificate Template selezioniamo “vSphere”(il nome del nostro template custom).

Quindi Submit, selezioniamo Base 64 encoded, e Download certificate ..

Salviamo il file come “machine_ssl.cer”, attenzione perché è case sensitive.

Scarichiamo anche la catena dei certificati:

Clicchiamo il link Download certificate chain, con la selezione attiva su Base 64 encoded.

Salviamo e rinominiamo il file come cachain.p7b.

Tasto destro su cachain.p7b e lo apriamo.

nella “Certificate Manager Console” esplodiamo l’albero fino alla cartella Certificates.

d. Select the Certificates folder.

Selezioniamo la voce che corrisponde al template chiamato vSphere65 (colonna Certificate

Template a destra.

Premiamo il tasto destro del mouse Tasks > Export ed apparirà il “Certificate Export wizard”.

Next selezioniamo “Base-64 encoded X.509 (.CER)” quindi Next.

salviamo il file come root-64.cer.

Ritorniamo quindi su WinSCP e spostiamo i nostri due file machine_ssl.cer e root-64.cer dal desktop alla cartella /var/tmp.

Ritorniamo sul Putty e ripristiniamo la shell di login default con il comando chsh -s /bin/appliancesh.

Per comodità entriamo nella cartella tmp con il comando cd /var/tmp.

Scriviamo /usr/lib/vmware-vmca/bin/certificate-manager, premiamo 1 per rimpiazzare il certificato default con il nostro di tipo custom.

premiamo INVIO per confermare l’username proposta, immettiamo la password.

Premiamo 2 per selezionare Import custom certificate(s) and key(s).

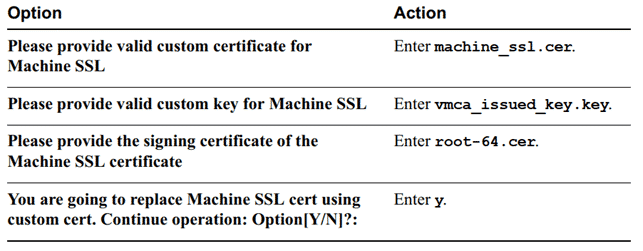

Imettiamo i valori come da tabella sotto:

Aspettiamo che la procedura arrivi al 100%

finalmente avremo il nostro certificato valido, per verificarlo puntiamo il browser al nostro vcenter: